O WordPress tem sido um dos principais sistemas de gerenciamento de conteúdo (CMS) por mais de uma década. Muitos dos maiores blogs da Internet, bem como muitos sites pequenos e individuais, são executados na estrutura do WordPress para publicar conteúdo de texto, imagem e vídeo na World Wide Web.

Um site WordPress tem uma interface front-end e back-end. O front-end fornece a visão que os visitantes externos verão quando carregarem a página da web. O back-end pode ser acessado por administradores e colaboradores do site que são responsáveis

Como qualquer outro sistema baseado na Internet, o WordPress é alvo de tentativas de hackers e outras formas de cibercrime. O que faz sentido, considerando que agora mais de 32% da internet roda no WordPress. Neste artigo, analisaremos alguns dos ataques mais comuns do WordPress ao software e, em seguida, ofereceremos sugestões de como se defender deles e manter seu site seguro.

Métodos de ataques comuns do WordPress

Primeiro, vamos ver o ataque comum que os proprietários de sites WordPress podem enfrentar.

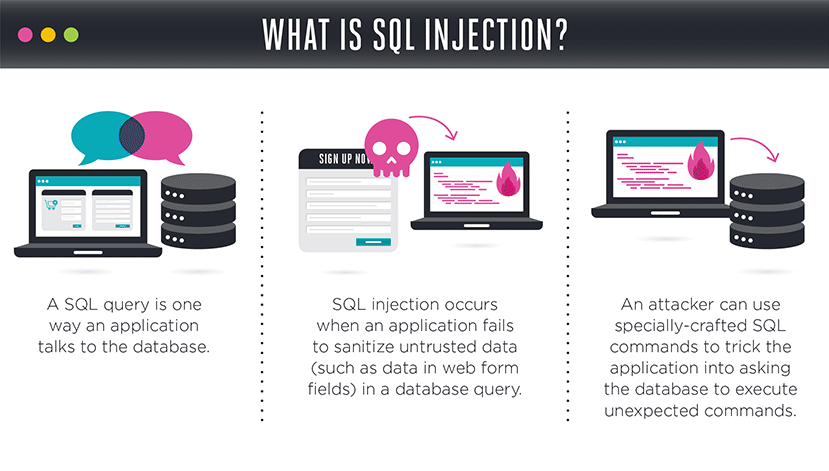

1. Injeção de SQL

A plataforma WordPress CMS conta com uma camada de banco de dados que armazena informações de metadados, bem como outras informações administrativas. Por exemplo, um banco de dados WordPress típico baseado em SQL conterá informações do usuário, informações de conteúdo e dados de configuração do site.

Quando um hacker realiza um ataque de injeção de SQL, ele usa um parâmetro de solicitação, seja por meio de um campo de entrada ou de uma URL, para executar um comando de banco de dados personalizado. Uma consulta “SELECT” permitirá que o hacker visualize informações extras do banco de dados, enquanto uma consulta “UPDATE” permitirá que eles realmente alterem os dados.

Em 2011, uma empresa de segurança de rede chamada Barracuda Networks foi vítima de um ataque de injeção de SQL . Os hackers executaram uma série de comandos em todo o site da Barracuda e acabaram encontrando uma página vulnerável que poderia ser usada como um portal para o banco de dados principal da empresa.

2. Script entre sites

Um ataque de script entre sites, também conhecido como XSS, é semelhante à injeção de SQL, pois visa os elementos JavaScript em uma página da Web em vez do banco de dados por trás do aplicativo. Um ataque bem-sucedido pode resultar no comprometimento das informações privadas de um visitante externo.

Com um ataque XSS, o hacker adiciona código JavaScript a um site por meio de um campo de comentário ou outra entrada de texto e, em seguida, esse script malicioso é executado quando outros usuários visitam a página. O JavaScript desonesto normalmente redireciona os usuários para um site fraudulento que tentará roubar sua senha ou outros dados de identificação.

Mesmo sites populares como o eBay podem ser alvos de ataques XSS. No passado, os hackers adicionavam com sucesso códigos maliciosos às páginas de produtos e convenciam os clientes a fazer login em uma página da Web falsificada.

3. Injeção de Comando

Plataformas como o WordPress operam em três camadas primárias: o servidor web, o servidor de aplicativos e o servidor de banco de dados. Mas cada um desses servidores está sendo executado em hardware com um sistema operacional específico, como Microsoft Windows ou Linux de código aberto, e isso representa uma área potencial separada de vulnerabilidade.

Com um ataque de injeção de comando, um hacker insere informações maliciosas em um campo de texto ou URL, semelhante a uma injeção de SQL. A diferença é que o código conterá um comando que somente sistemas operacionais reconhecerão, como o comando “ls”. Se executado, isso exibirá uma lista de todos os arquivos e diretórios no servidor host.

Certas câmeras conectadas à Internet são especialmente vulneráveis

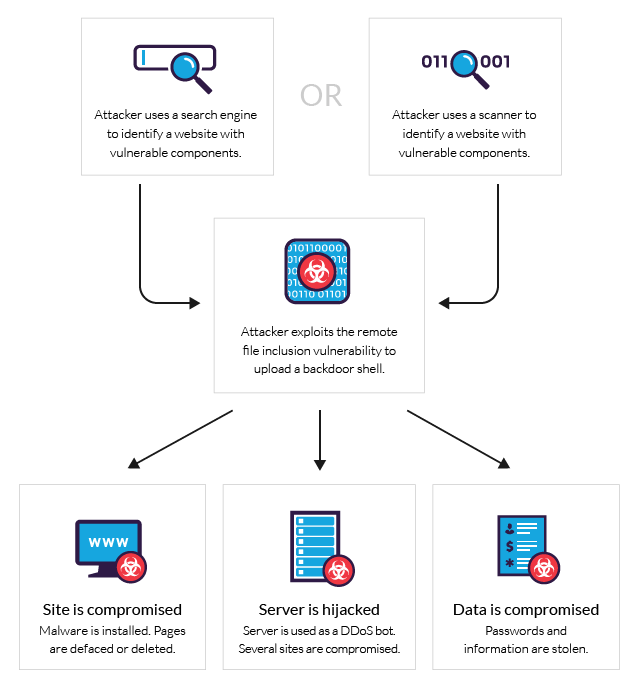

4. Inclusão de arquivo

Linguagens comuns de codificação da Web, como PHP e Java, permitem que os programadores se refiram a arquivos e scripts externos de dentro de seu código. O comando “include” é o nome genérico para este tipo de atividade.

Em determinadas situações, um hacker pode manipular a URL de um site para comprometer a seção “incluir” do código e obter acesso a outras partes do servidor de aplicativos. Determinados plug-ins para a plataforma WordPress foram considerados vulneráveis

Dicas para proteção

Agora que você sabe o que procurar, aqui estão algumas maneiras fáceis de fortalecer sua segurança do WordPress. Obviamente, existem muitas outras maneiras de proteger seu site do que as mencionadas abaixo, mas esses são métodos relativamente simples para começar que podem gerar retornos impressionantes em hackers frustrados.

1. Use um host seguro e firewall

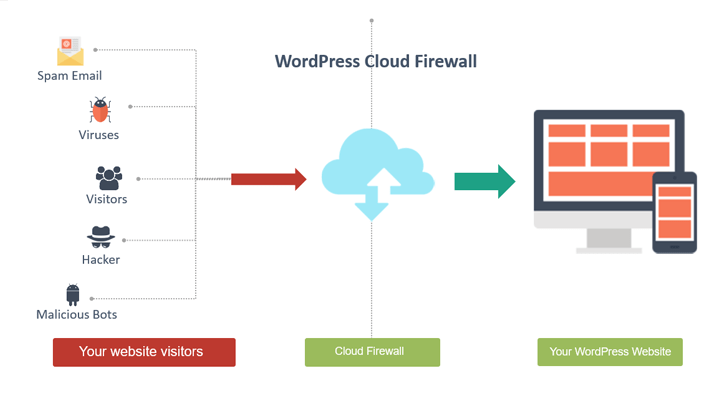

A plataforma WordPress pode ser executada a partir de um servidor local ou gerenciada por meio de um ambiente de hospedagem em nuvem. Para fins de manutenção de um sistema seguro, a opção hospedada é a preferida. Os principais hosts WordPress do mercado oferecerão criptografia SSL e outras formas de proteção de segurança.

Ao configurar um ambiente WordPress hospedado, é fundamental habilitar um firewall interno que protegerá as conexões entre seu servidor de aplicativos e outras camadas de rede. Um firewall verificará a validade de todas as solicitações entre as camadas para garantir que apenas solicitações legítimas sejam processadas.

2. Mantenha temas e plugins atualizados

A comunidade WordPress está repleta de desenvolvedores terceirizados que estão constantemente trabalhando em novos temas e plugins para alavancar o poder da plataforma CMS. Esses complementos podem ser gratuitos ou pagos. Plugins e temas devem sempre ser baixados diretamente do site WordPress.org.

Plug-ins e temas externos podem ser arriscados, pois incluem código que será executado em seu servidor de aplicativos. Apenas confie em complementos que vêm de uma fonte e desenvolvedor respeitável. Além disso, você deve atualizar plugins e temas regularmente, pois os desenvolvedores lançarão melhorias de segurança.

No console de administração do WordPress , a guia “Atualizações” pode ser encontrada no topo da lista do menu “Painel”.

3. Instale um antivírus e VPN

Se você estiver executando o WordPress em um ambiente local ou tiver acesso total ao servidor por meio de seu provedor de hospedagem, precisará ter um antivírus robusto em execução em seu sistema operacional. Ferramentas gratuitas para verificar seu site WordPress, como o Virus Total, verificarão todos os recursos para procurar vulnerabilidades.

Ao se conectar ao seu ambiente WordPress a partir de um local remoto, você deve sempre usar um cliente de rede privada virtual (VPN), que garantirá que todas as comunicações de dados entre seu computador local e o servidor sejam totalmente criptografadas.

4. Bloqueio contra ataques de força bruta

Um dos ataques mais populares e comuns do WordPress assume a forma dos chamados ataques de força bruta. Isso nada mais é do que um programa automatizado que um hacker solta na “porta da frente”. Ele fica lá e tenta milhares de combinações de senhas diferentes e se depara com a certa com frequência suficiente para valer a pena.

A boa notícia é que existe uma maneira fácil de frustrar a força bruta. A má notícia é que muitos proprietários de sites não aplicam a correção. Confira o All in One WP Security and Firewall. É gratuito e permite que você defina um limite rígido nas tentativas de login. Por exemplo, após três tentativas, o plug-in bloqueia o site contra logins adicionais por esse endereço IP por um período de tempo predefinido. Você também receberá uma notificação por e-mail informando que o recurso de bloqueio foi acionado.

5. Autenticação de dois fatores

Esse método bacana de proteger seu site depende do fato de que o hacker provavelmente não poderá assumir o controle de dois de seus dispositivos simultaneamente. Por exemplo, um computador E um telefone celular. A autenticação de dois fatores (2FA) transforma o login no site do seu site em um processo de duas etapas. Como de costume, você faz o login da maneira normal, mas será solicitado a inserir um código adicional enviado ao seu telefone.

Inteligente, hein? Essa etapa extra aumenta exponencialmente a segurança do seu site, separando o login em diferentes etapas. Verifique esta lista de plugins gratuitos que o ajudarão a configurar o 2FA. Aqueles hackers que estavam pensando em tentar mexer no seu site provavelmente já estão mudando de ideia.

Conclusão

Embora não exista um site 100% seguro, existem várias etapas que você pode seguir para proteger seu site. Usar um bom firewall, manter seus temas e plugins atualizados e executar periodicamente uma verificação de vírus pode fazer uma enorme diferença.

Pode ajudar pensar na segurança do site como um processo iterativo eterno. Nunca deve chegar um ponto em que você dê um passo para trás e pense que está “completo”, porque o jogo entre hackers e defensores de sites nunca vai parar, mesmo com jogadores online oficialmente sancionados entrando no negócio de vigilância online . Somente mantendo-se informado sobre as ameaças mais recentes e como repeli-las, você poderá manter a segurança cibernética e a privacidade online.

É uma pena que o mundo tenha que ser assim, mas aceite e siga em frente. Se você nunca fez isso antes, agora seria um bom momento para localizar alguns sites de notícias de segurança cibernética respeitados. Ou assine a newsletter deles ou pelo menos faça visitas regulares. Comece executando uma pesquisa no Google (ou no mecanismo de pesquisa de sua escolha) por “notícias de segurança cibernética”.

Tem uma pergunta ou mais dicas para adicionar? Deixe um comentário e nos avise.